Un audit de cybersécurité pour prendre les bonnes décisions

Besoin d’aide pour protéger votre entreprise des cybermenaces ? Faites le point avec notre audit cybersécurité et découvrez où vous en êtes.

Faites le point sur votre exposition aux cybermenaces

La cybersécurité ne se résume pas à un antivirus ou à un mot de passe complexe. C’est un enjeu stratégique pour toutes les PME en pleine transformation numérique.

Avec Guiddy, vous bénéficiez d’un audit 100 % à distance, pensé pour donner une vision claire, complète et exploitable de vos vulnérabilités.

Deux formats pour mieux s’adapter à vos besoins

Guiddy vous propose 2 types d’audit :

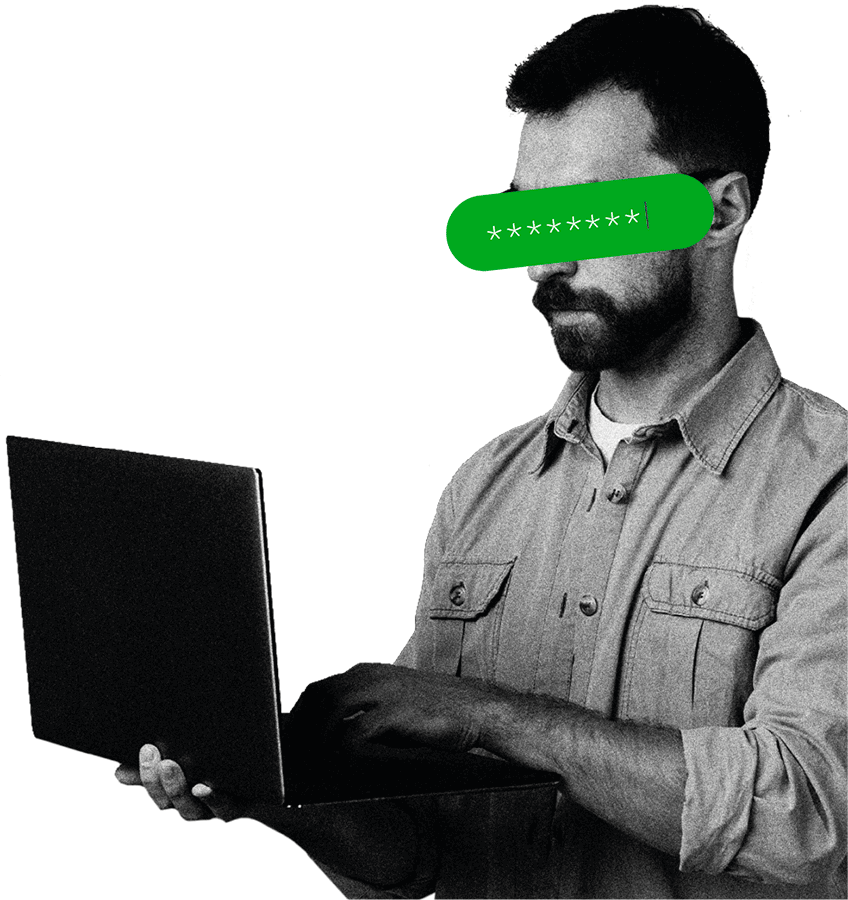

Flash Cyber

- Un premier diagnostic rapide pour prendre conscience des risques.

Pas besoin d’être expert ni d’installer quoi que ce soit. Le Flash Cyber vous donne en quelques jours une vision claire et concrète de ce que votre entreprise expose en ligne, souvent sans le savoir. Idéal pour un premier état des lieux ou pour sensibiliser votre équipe.

Ce que vous obtenez :

- Une visualisation de vos services exposés (site web, outils métiers, bases de données…).

- Une lecture claire de votre niveau de risque, sans jargon technique.

- Une synthèse courte, avec des conseils concrets pour agir dès maintenant.

Pourquoi le faire ?

- Pour savoir si votre entreprise est une cible facile

- Pour sensibiliser vos équipes, sans faire un audit complet

- Pour agir vite, avant qu’un incident ne survienne

Recevez votre Flash Cyber en quelques jours. Sans installation, sans engagement.

Diagnostic Cyber Complet

- L’audit en profondeur pour sécuriser votre entreprise durablement.

Vous voulez aller au fond des choses ? Le Diagnostic Cyber Complet est conçu pour offrir une vue globale, précise et priorisée de votre exposition aux cybermenaces. Réalisé 100 % à distance, ce diagnostic est un outil précieux pour les dirigeants, les responsables IT ou les prestataires techniques qui veulent agir concrètement, avec méthode.

Ce que vous obtenez :

- Une cartographie complète de vos services exposés en ligne.

- Un scan détaillé des vulnérabilités techniques : failles, mauvaises pratiques, erreurs de configuration…

- Un rapport clair et structuré, avec un score de risque et des recommandations classées par priorité.

Pourquoi c’est utile :

- Clair : une synthèse visuelle pour comprendre l’essentiel en un coup d'œil.

- Complet : utile pour prendre des décisions ou briefer vos prestataires.

- Actionnable : vous savez quoi faire, dans quel ordre, et pourquoi.

Les services que nous analysons

Lors de l’audit, nous identifions les services réellement exposés par votre entreprise. Voici quelques exemples analysés :

- Sites web & CMS

- Hébergement & Administration

- Accès & sécurité

- Backend & développement

- Outils métiers

- Informations diverses

Ce sont souvent les premiers points d’entrée. Une faille ou une mauvaise configuration peut permettre à un attaquant de modifier vos contenus ou voler des données.

Les CMS concernés :

- WordPress : CMS populaire pour la création • de sites et blogs.

- Drupal : CMS open source utilisé pour créer et gérer des sites web.

- Webflow : Outil no-code permettant de créer des sites web sans coder.

- PrestaShop : CMS spécialisé dans la création de boutiques e-commerce.

- Shopify : Plateforme en ligne permettant de créer et gérer des boutiques e-commerce.

- Magento : CMS spécialisé dans le e-commerce, permettant de gérer des boutiques en ligne.

- Nextcloud : Plateforme open source de stockage et de collaboration en ligne, alternative à

Google Drive et Dropbox.

Ce sont les coulisses techniques de votre infrastructure. Une mauvaise configuration peut permettre à un attaquant de prendre le contrôle de votre système.

- Serveur web : Machine ou logiciel hébergeant et diffusant des sites web.

– Apache HTTP Server : Serveur web open source largement utilisé pour héberger des

sites et applications web.

– nginx : Serveur web et proxy utilisé pour héberger et sécuriser des sites. - cPanel : Interface de gestion de serveurs web et d’hébergement.

- Webmin : Interface web permettant d’administrer un serveur à distance.

- Proxmox : Plateforme de virtualisation permettant de gérer plusieurs machines virtuelles.

- Exchange Server : solution Microsoft permettant la gestion des e-mails, calendriers et contacts pour les entreprises.

Ce sont les points de passage vers votre infrastructure interne. Mal sécurisés, ils deviennent des portes d’entrée pour les attaquants.

- OpenSSH : Outil sécurisé permettant des connexions à distance aux serveurs.

- SSH Server : Service permettant un accès distant sécurisé à un serveur via SSH.

- thrussh : Implémentation sécurisée du protocole SSH en Rust.

- FortiGate : Pare-feu et solution de sécurité réseau de Fortinet.

- Fortinet SSL : Portail SSL VPN permettant un accès sécurisé aux ressources d’une entreprise

via une connexion cryptée.

Les logiciels métiers concentrent des données critiques. Ils doivent être protégés comme vos ressources les plus précieuses.

- Backend Node.js : Technologie utilisée pour développer des applications web en JavaScript côté serveur.

- Backend PHP : Langage de programmation utilisé pour les sites dynamiques et applications web.

- Backend Java : Technologie utilisée pour des applications et services web robustes et évolutifs.

- Backend Django : Framework backend en Python utilisé pour développer des applications web sécurisées et évolutives.

- GitLab : Plateforme DevOps permettant la gestion de versions, l’intégration continue et la collaboration sur le code.

- Application : API exposée en ligne permettant à des applications d’échanger des données ou de fournir des services à des tiers.

- InfluxDB : Base de données optimisée pour le stockage et l’analyse de séries temporelles.

- Sentry : Outil de monitoring et d’analyse des erreurs d’applications pour détecter et corriger les bugs en temps réel.

Les logiciels métiers concentrent des données critiques. Ils doivent être protégés comme vos ressources les plus précieuses.

- Dolibarr : ERP et CRM open source permettant de gérer la comptabilité, les stocks et la relation client des PME.

- GLPI : Solution d’IT Service Management open source pour la gestion des infrastructures informatiques (tickets, parc informatique, licences).

Lorsqu’un domaine est associé à des fuites de données, cela signifie que des informations sensibles (emails, mots de passe…) ont circulé en ligne, augmentant le risque d’usurpation d’identité ou d’attaques ciblées.

- Domain (x leaks) : Indication que des informations liées au domaine (emails, mots de passe, etc.)

ont fuité en ligne.

Un lexique complet accompagne votre rapport pour vous aider à :

- Lire vos résultats plus sereinement

- Comprendre les risques associés

- En discuter plus facilement avec vos équipes ou prestataires

Ce que nos clients apprécient

- Aucun jargon, des explications pédagogiques

- Une analyse réaliste et personnalisée

- Des recommandations concrètes, triées par priorité

Prêt à sécuriser votre activité ?

- Pour une analyse complète :

- Pour un état des lieux express :

Vos questions sur l'audit de cybersécurité

Qu’est-ce qu’un audit de cybersécurité ?

Un audit de cybersécurité représente une évaluation approfondie de l’infrastructure informatique d’une entreprise. Son objectif principal : Assurer la mise en place et l’efficacité des politiques et procédures nécessaires pour prévenir les vulnérabilités pouvant conduire à des cyberattaques. Cette évaluation n’est pas un processus statique, mais une approche dynamique qui nécessite une réalisation périodique. Les audits de cybersécurité couvrent une variété d’aspects importants, notamment l’évaluation des risques, l’analyse des politiques de sécurité, la gestion des systèmes d’information et l’évaluation de la conformité réglementaire.

Il s’agit non seulement de réagir aux vulnérabilités existantes, mais aussi d’anticiper les évolutions potentielles des attaques informatiques. Cette prévoyance est d’autant plus cruciale dans un environnement où la conformité réglementaire, telle que l’ISO, joue un rôle déterminant dans la préservation de la réputation et de la confiance des clients.

À quelle fréquence réaliser un audit de cybersécurité ?

Dans l’idéal, un diagnostic de cybersécurité s’effectue une fois par an. Cependant, la fréquence dépend du secteur d’activité, du niveau de maturité cyber et de la taille de l’entreprise. Des changements majeurs dans les infrastructures SI, comme la gestion de crise cyber, peuvent justifier un diagnostic plus régulier. L’ajout de nouveaux industriels connectés au réseau constitue aussi une raison de renouveler l’analyse.

Comment préparer son entreprise à un audit de cybersécurité ?

Qu’est-ce qu’un audit de cybersécurité ?

Se préparer à un audit de cybersécurité en entreprise ne doit pas être considéré comme une tâche stressante, mais plutôt comme une opportunité de renforcer votre protection. La clé du succès réside dans une planification minutieuse, la prise de précautions et une organisation cohérente pour garantir un audit fluide.

Pendant que vous préparez votre entreprise, familiarisez-vous avec les détails de l’audit, y compris les tests spécifiques requis, la documentation requise et les seuils de conformité qui doivent être respectés, tels que ceux énoncés dans la norme PCI DSS.

Assurez-vous que tous les systèmes informatiques sont à jour et prenez les précautions appropriées pour prévenir les menaces potentielles contre les données sensibles.

Une partie importante de la préparation est la formation des employés. Nous enseignons des bases importantes telles que : Créez des mots de passe forts, identifiez les liens suspects, sensibilisez aux tactiques d’ingénierie sociale, et bien plus encore. Cette formation renforce votre première ligne de défense contre les intrus.

Par ailleurs, passez en revue toutes les politiques de sécurité déjà en place pour vous assurer qu’elles sont adaptées aux menaces modernes.

Comment choisir son prestataire d’audit ?

Le choix du prestataire d’audit de cybersécurité revêt une importance cruciale. Quelques points de vigilance s’imposent lors de cette sélection :

- Optez pour un prestataire avec une expertise approfondie en cybersécurité et une expérience pertinente.

- Privilégiez ceux ayant des certifications officielles, comme les labels « Expert Cyber » ou « Grand Est Cybersécurité » des experts OCI.

- Assurez-vous qu’ils offrent un support technique en cas de problème et restent à jour sur les nouvelles menaces.

- Explorez la gamme de services proposés, incluant des tests d’intrusion, des audits de sécurité, des contrôles de conformité et des services de réponse aux incidents.